مدونة اسلامية علمية ثقافية ترفيهية شاملة تهتم بالطرائف وبرامج الكمبيوتر و صور ليبيا القديمة وقصص السلف الصالح

أقسام الموقع

- برامج وحلول مشاكل الكمبيوتر (63)

- دين وحكمة (146)

- صور طريفة (15)

- صور غريبة و عجيبة (3)

- صور قديمة من ليبيا (235)

- صور منوعة (42)

- علوم معارف متنوعة (51)

- غرائب وعجائب (24)

- قصص وحكم وطرائف الحكايات (71)

- كتب منوعة (8)

- مقالات منوعة (119)

- نكت وطرائف (5)

الثلاثاء، 25 ديسمبر 2018

الأربعاء، 7 نوفمبر 2018

طرائف عربية

طرائف عربية

قال أبو سودة لابنه: يا بني، تعلم خطبة النكاح، فإني أريد أن أنكح أخاك، قال: نعم ! فلما كان من الليل قال: أتعلمت شيئاً ؟ قال: نعم ! قال: هات. قال: الحمد لله أحمده وأستعينه، وأؤمن به، وأتوكل عليه، وأشهد أن لا إله إلا الله وحده لا شريك له، وأن محمداً عبده ورسوله. حي على الصلاة حي على الفلاح. فقال أبوه: يا بني، لا تقم الصلاة حتى أذهب وأجيء، فإني على غير وضوء.

أبو محمد النوبهاري أتاه رجل فقال: وضعت رأسي في حجر امرأتي فقالت: ما أثقل رأسك! فقلت: أنت طالق إن كان رأسي أثقل من رأسك. فقال: تطلق عليك، فقيل له: ولم ؟ فقال: لأن القصابين أجمعوا على أن رأس الكبش أثقل من رأس النعجة.

وكان المغيرة بن عبد الرحمن بن الحارث بن هشام أصيبت عينه عام غزوة مسلمة القسطنطينية، وكان يطعم الطعام حيث نزل. فجاء أعرابي فجعل يديم النظر إلى المغيرة ولا يأكل. فقال له: ما لك يا أعرابي ؟ فقال: إنه ليعجبني كثرة طعامك، وتريبني عينك. قال: وما يريبك منها ؟ فقال: أراك أعور تطعم الطعام، وهذه صفة الدجال. فضحك المغيرة وقال: كل يا أعرابي فإن الدجال لا تصاب عينه في سبيل الله.

طلب العتبي بعد ثمانين سنة أن يتزوج، فقيل له في ذلك. فقال: أولاد الزمان فسدوا فأردت أن أذلهم باليتم، قبل أن يذلوني بالعقوق.

بعث بعض ولد عيسى بن جعفر إلى جماعة من المخنثين فأتوه، فجعلوا يلعبون ويرقصون وبقي مخنث منهم لا يتحرك. فقال: ما لك ؟ قال: لا أحسن شيئاً. قال: فلم دخلت يابن الفاعلة ؟ يا غلام ائتني بسكرجة مملوءة روثاً وأخرى مملوءة جمراً، فأتاه بهما. فقال: والله لتأكلن من أحدهما أو لأضربنك حتى تموت. قال: يا مولاي؛ دعني أصلي ركعتين. قال: قم فصل؛ فقام يصلي فأطال. فقال له: يابن الفاعلة، إلى كم تصلي ؟ قد صليت أكثر من عشرين ركعة ! فقال: يا سيدي؛ أنا دائب أدعو الله أن يمسخني نعامةً فأقوى على أكل الجمر، أو خنزيراً فأقوى على أكل الخرا، فلم يستجب لي بعد؛ فدعني أصلي وأدعو، فلعله يستجاب لي؛ فضحك منه ووصله.

هبت ريح شديدة، فقال الناس: قامت القيامة. فقال ربدة المخنث: يا حمقاء؛ القيامة هكذا على البارد بلا دابة ولا دجال ولا دخان ولا يأجوج ولا مأجوج.

ابتاع أعرابي غلاماً؛ فقالوا له: إنا نبرأ إليك من عيب فيه. قال: ما هو ؟ قالوا: يبول في الفراش: قال: إن وجد فراشاً فليفعل.

ذهبت ثياب رجل في الحمام، فجعل يقول: أنا أعلم، أنا أعلم، واللص يسمعه؛ ففزع وظن أنه قد فطن به؛ فردها. وقال له: إني سمعتك تقول: أنا أعلم، فما الذي تعلم ؟ قال: أعلم أنه إن عدمت ثيابي مت من البرد.

زار رجل الخصيب بن عبد الحميد وهو أمير على مصر مستميحاً فلم يعطه شيئاً فانصرف. فأخذه أبو الندى اللص وكان يقطع الطريق فقال: هات ما أعطاك الخصيب. قال: لم يعطني شيئاً، فضربه مائتي مقرعة يقرره على ما ظن أنه ستره عنه. ثم قدم على الخصيب بعد ذلك زائراً فلم يعطه شيئاً: فقال: جعلت فداك ! تكتب إلى أبي الندى أنك لم تعطني شيئاً لئلا يضربني، فضحك ووصله.

مر سالم بن أبي العقار بمحمد بن عمران الطلحي وكان سالم أحد المجان فقال له سالم: هذه الشيبة والهيئة الحسنة والخضاب، ولا تنزع عما أنت فيه !! فقال: يا أبا سليمان؛ إني لأهم بذلك، فإذا مررت بمنزل ابن عمك طلحة بن بلال فرأيت على حاله لم يخسف به علمت أن في الأمر فسحة بعد.

لما مرض أبو نواس دخل عليه الجماز يعوده. فقال: اتق الله، فكم من محصنة قد قذفت، ومن سيئة قد اقترفت، وأنت على هذه الحال؛ فتب قبل الموت. فقال: صدقت. ولكن لا أفعل ! قال: ولم ؟ قال: مخافة أن تكون توبتي على يد واحد مثلك.

وقال الجماز: أراد أن يكتب أبو نواس إلى إخوان له دعاهم، فلم يجد قرطاساً يكتب فيه ! فكتب في رأس غلام له أصلع ما أراد، ثم قال فيه: فإذا قرأت كتابي، فأحرقوا القرطاس. فضحكوا منه وتركوا للغلام جلدة رأسه.

من طرائف الجصاص

خرجت يده من الفراش في ليلة باردة، فأعادها إلى جسده بثقل النوم فأيقظته، فقبض عليها بيده الأخرى، وصاح: اللصوص اللصوص ! هذا اللص جاء ينازعني وقد قبضت عليه، أدركوني لئلا يكون في يده حديدة يضربني بها، فجاءوا بالسراج فوجدوه قد قبض بيده على يده.

ودخل على ابن له وقد احتضر، فبكى عند رأسه، وقال: كفاك الله يا بني الليلة مؤنة هاروت وماروت. قالوا: وما هاروت وماروت ؟ قال: لعن الله النسيان، إنما أردت يأجوج ومأجوج. قالوا: وما يأجوج ومأجوج ؟ قال: فطالوت وجالوت. قالوا: فلعلك أردت منكراً ونكيراً. قال: والله ما أردت إلا غيرهما !! يريد ما أردت غيرهما.

وغفل عنه أهله يوماً فسمعوا صياحه؛ فأتوه فوجدوه في بيت كالميت. فقالوا: ما لك ؟ قال؛ فكرت في كثرة مالي وشدة مصادرة السلطان للتجار في هذا الوقت وتعذيبه لهم بالتعليق، فعلقت نفسي ونظرت كيف صبري، فزحلت فلم أتخلص حتى كدت أموت.

وهذه الحكايات عن ابن الجصاص تنسب إلى غيره، والمحدثون مختلفون في حكاياتهم ومضطربون في رواياتهم.

وكان المعتضد إذا رأى ابن الجصاص يقول: هذا الأحمق المرزوق ! وكان أوسع الناس دنيا، له من المال ما لا ينتهى إلى عده، ولا يوقف على حده. وبلغ من جده أنه قال: تمنيت أن أخسر، فقيل لي: اشتر التمر من الكوفة وبعه بالبصرة، ففعلت ذلك؛ فاتفق أن نخل البصرة لم يحمل في ذلك العام؛ فربحت ربحاً واسعاً.

وكان المعتضد لما زفت إليه قطر الندى بنت خمارويه بن أحمد بن طولون بعث أبوها إلى ابن الجصاص مائتي ألف دينار، وكتب إليه قد جهزناها بما قدرنا عليه، وبالعراق طرائف لم تصل إلى أيدينا، فاشتر ما تراه؛ فاحتجز المال ولم يسأل عنه.

وكان ابن المعتز لما خلع المقتدر لم يقم في الخلافة إلا يومين غير تامين، ثم اضطرب حبله، فهرب إلى دار بن الجصاص فأخرج منها، أخرجه المقتدر بعد أيام إلى القضاة والعدول ميتاً.

قال أبو سودة لابنه: يا بني، تعلم خطبة النكاح، فإني أريد أن أنكح أخاك، قال: نعم ! فلما كان من الليل قال: أتعلمت شيئاً ؟ قال: نعم ! قال: هات. قال: الحمد لله أحمده وأستعينه، وأؤمن به، وأتوكل عليه، وأشهد أن لا إله إلا الله وحده لا شريك له، وأن محمداً عبده ورسوله. حي على الصلاة حي على الفلاح. فقال أبوه: يا بني، لا تقم الصلاة حتى أذهب وأجيء، فإني على غير وضوء.

أبو محمد النوبهاري أتاه رجل فقال: وضعت رأسي في حجر امرأتي فقالت: ما أثقل رأسك! فقلت: أنت طالق إن كان رأسي أثقل من رأسك. فقال: تطلق عليك، فقيل له: ولم ؟ فقال: لأن القصابين أجمعوا على أن رأس الكبش أثقل من رأس النعجة.

وكان المغيرة بن عبد الرحمن بن الحارث بن هشام أصيبت عينه عام غزوة مسلمة القسطنطينية، وكان يطعم الطعام حيث نزل. فجاء أعرابي فجعل يديم النظر إلى المغيرة ولا يأكل. فقال له: ما لك يا أعرابي ؟ فقال: إنه ليعجبني كثرة طعامك، وتريبني عينك. قال: وما يريبك منها ؟ فقال: أراك أعور تطعم الطعام، وهذه صفة الدجال. فضحك المغيرة وقال: كل يا أعرابي فإن الدجال لا تصاب عينه في سبيل الله.

طلب العتبي بعد ثمانين سنة أن يتزوج، فقيل له في ذلك. فقال: أولاد الزمان فسدوا فأردت أن أذلهم باليتم، قبل أن يذلوني بالعقوق.

بعث بعض ولد عيسى بن جعفر إلى جماعة من المخنثين فأتوه، فجعلوا يلعبون ويرقصون وبقي مخنث منهم لا يتحرك. فقال: ما لك ؟ قال: لا أحسن شيئاً. قال: فلم دخلت يابن الفاعلة ؟ يا غلام ائتني بسكرجة مملوءة روثاً وأخرى مملوءة جمراً، فأتاه بهما. فقال: والله لتأكلن من أحدهما أو لأضربنك حتى تموت. قال: يا مولاي؛ دعني أصلي ركعتين. قال: قم فصل؛ فقام يصلي فأطال. فقال له: يابن الفاعلة، إلى كم تصلي ؟ قد صليت أكثر من عشرين ركعة ! فقال: يا سيدي؛ أنا دائب أدعو الله أن يمسخني نعامةً فأقوى على أكل الجمر، أو خنزيراً فأقوى على أكل الخرا، فلم يستجب لي بعد؛ فدعني أصلي وأدعو، فلعله يستجاب لي؛ فضحك منه ووصله.

هبت ريح شديدة، فقال الناس: قامت القيامة. فقال ربدة المخنث: يا حمقاء؛ القيامة هكذا على البارد بلا دابة ولا دجال ولا دخان ولا يأجوج ولا مأجوج.

ابتاع أعرابي غلاماً؛ فقالوا له: إنا نبرأ إليك من عيب فيه. قال: ما هو ؟ قالوا: يبول في الفراش: قال: إن وجد فراشاً فليفعل.

ذهبت ثياب رجل في الحمام، فجعل يقول: أنا أعلم، أنا أعلم، واللص يسمعه؛ ففزع وظن أنه قد فطن به؛ فردها. وقال له: إني سمعتك تقول: أنا أعلم، فما الذي تعلم ؟ قال: أعلم أنه إن عدمت ثيابي مت من البرد.

زار رجل الخصيب بن عبد الحميد وهو أمير على مصر مستميحاً فلم يعطه شيئاً فانصرف. فأخذه أبو الندى اللص وكان يقطع الطريق فقال: هات ما أعطاك الخصيب. قال: لم يعطني شيئاً، فضربه مائتي مقرعة يقرره على ما ظن أنه ستره عنه. ثم قدم على الخصيب بعد ذلك زائراً فلم يعطه شيئاً: فقال: جعلت فداك ! تكتب إلى أبي الندى أنك لم تعطني شيئاً لئلا يضربني، فضحك ووصله.

مر سالم بن أبي العقار بمحمد بن عمران الطلحي وكان سالم أحد المجان فقال له سالم: هذه الشيبة والهيئة الحسنة والخضاب، ولا تنزع عما أنت فيه !! فقال: يا أبا سليمان؛ إني لأهم بذلك، فإذا مررت بمنزل ابن عمك طلحة بن بلال فرأيت على حاله لم يخسف به علمت أن في الأمر فسحة بعد.

لما مرض أبو نواس دخل عليه الجماز يعوده. فقال: اتق الله، فكم من محصنة قد قذفت، ومن سيئة قد اقترفت، وأنت على هذه الحال؛ فتب قبل الموت. فقال: صدقت. ولكن لا أفعل ! قال: ولم ؟ قال: مخافة أن تكون توبتي على يد واحد مثلك.

وقال الجماز: أراد أن يكتب أبو نواس إلى إخوان له دعاهم، فلم يجد قرطاساً يكتب فيه ! فكتب في رأس غلام له أصلع ما أراد، ثم قال فيه: فإذا قرأت كتابي، فأحرقوا القرطاس. فضحكوا منه وتركوا للغلام جلدة رأسه.

من طرائف الجصاص

خرجت يده من الفراش في ليلة باردة، فأعادها إلى جسده بثقل النوم فأيقظته، فقبض عليها بيده الأخرى، وصاح: اللصوص اللصوص ! هذا اللص جاء ينازعني وقد قبضت عليه، أدركوني لئلا يكون في يده حديدة يضربني بها، فجاءوا بالسراج فوجدوه قد قبض بيده على يده.

ودخل على ابن له وقد احتضر، فبكى عند رأسه، وقال: كفاك الله يا بني الليلة مؤنة هاروت وماروت. قالوا: وما هاروت وماروت ؟ قال: لعن الله النسيان، إنما أردت يأجوج ومأجوج. قالوا: وما يأجوج ومأجوج ؟ قال: فطالوت وجالوت. قالوا: فلعلك أردت منكراً ونكيراً. قال: والله ما أردت إلا غيرهما !! يريد ما أردت غيرهما.

وغفل عنه أهله يوماً فسمعوا صياحه؛ فأتوه فوجدوه في بيت كالميت. فقالوا: ما لك ؟ قال؛ فكرت في كثرة مالي وشدة مصادرة السلطان للتجار في هذا الوقت وتعذيبه لهم بالتعليق، فعلقت نفسي ونظرت كيف صبري، فزحلت فلم أتخلص حتى كدت أموت.

وهذه الحكايات عن ابن الجصاص تنسب إلى غيره، والمحدثون مختلفون في حكاياتهم ومضطربون في رواياتهم.

وكان المعتضد إذا رأى ابن الجصاص يقول: هذا الأحمق المرزوق ! وكان أوسع الناس دنيا، له من المال ما لا ينتهى إلى عده، ولا يوقف على حده. وبلغ من جده أنه قال: تمنيت أن أخسر، فقيل لي: اشتر التمر من الكوفة وبعه بالبصرة، ففعلت ذلك؛ فاتفق أن نخل البصرة لم يحمل في ذلك العام؛ فربحت ربحاً واسعاً.

وكان المعتضد لما زفت إليه قطر الندى بنت خمارويه بن أحمد بن طولون بعث أبوها إلى ابن الجصاص مائتي ألف دينار، وكتب إليه قد جهزناها بما قدرنا عليه، وبالعراق طرائف لم تصل إلى أيدينا، فاشتر ما تراه؛ فاحتجز المال ولم يسأل عنه.

وكان ابن المعتز لما خلع المقتدر لم يقم في الخلافة إلا يومين غير تامين، ثم اضطرب حبله، فهرب إلى دار بن الجصاص فأخرج منها، أخرجه المقتدر بعد أيام إلى القضاة والعدول ميتاً.

السبت، 13 أكتوبر 2018

أبسط طريقة لتغيير حجم ايقونات سطح المكتب

أبسط طريقة لتغيير حجم ايقونات سطح المكتب لويندوز 7

1- ضح مؤشر الماوس في سطح المكتب بدون أن تضغط على أي إيقونة أو تقوم بتضليلها.

2- من لوحة المفاتيح اضغط على زر ctrl: و استمر في الضغط عليه و في نفس الوقت حرك عجلة الماوس (mouse scroller) فتتغير أحجام الأيقونات و اختر الحجم الذي يناسبك

الخميس، 20 سبتمبر 2018

موقع رائع للبحث عن اي كلمة في القران الكريم و نسخ الايات بطريقة صحيحة

موقع رائع جدا يتيح لك البحث عن أي كلمة في القرآن الكريم و إظهار النتيجة في كل الآيات التي فيها الكلمة مع إمكانية نسخها بالتشكيل و إمكانية الإستماع إلى قراءتها بصوت عدة مشايخ و هو مفيد جدا لمن يريد كتابة آيات في بحث أو موضوع بطريقة صحيحة خالية من الخطأ

جزى الله خيرا القائمين عليه

رابط الموقع

جزى الله خيرا القائمين عليه

رابط الموقع

ملاحظة / عند نسخ آيات إلى برنامج الوورد إن ظهرت لك الآيات

غير مرتبة بطريقة صحيح عدل وضعية ( من اليمين إلى اليسار )

في أعلى أيقونات الوورد

غير مرتبة بطريقة صحيح عدل وضعية ( من اليمين إلى اليسار )

في أعلى أيقونات الوورد

الثلاثاء، 7 أغسطس 2018

AnyBurn برنامج مجاني و قوي و سهل الاستخدام لنسخ الأقراص

يعاني كثير من الناس من صعوبة التعامل برامج نسخ الاقراص بسبب تعقيد واجهتها او بسبب عدم امكانية دفع ثمن برنامج محترم و قوي و لكن توجد كثير من برامج النسخ المجانية تماما توفر تلك الامكانيات و بعضها يكون مصحوبا باعلانات في واجهته مما يشكل مصدر ازعاج للمستخدم و لكن برنامج AnyBurn الرائع هو أحد اقوى برامج النسخ المجانية الخالية من الاعلانات و في نفس الوقت يوفر حزمة قوية من ادوات االنسخ التي لا تتوفر عادة في برامج النسخ المجانية الأخرى و يسمح بحرق الأقراص المدمجة و أقراص الفيديو الرقمية و اقراص البلوراي بسرعة و كفاءة .

من مميزات البرنامج :

1. حرق الصور والملفات على جميع الاسطوانات منها CD ، DVD ، Blu-ray.

2. عمل نسخ احتياطى او اضافة المجلدات والملفات الى الأقراص المدمجة وأقراص الفيديو الرقمية وأقراص بلو راي.

3. حرق وتشغيل اسطوانات الاوديو لتشغيلها على الجهاز او فى السيارة بسهولة

4. ضغط الملفات الصوتية وحفظها بالمسارات المختلفة مثل MP3، FLAC، APE، WMA، WAV.5.

5. امكانية حرق الصور من على الهارد ديك إلى اسطوانات المختلفة.

6. تحويل صيغ الصور من صيغة لاخرى.

7. تحميل وحرق نسخ الويندوز والماك على اجهزة USB المحمولة.

تتوفر نسختان حسب نظام تشغيل جهازك 32 و 64 بيت , و لمعرفة نظام جهازك ضع مؤشر الماوس على My Computer و اضغط يمين و ستظهر لك قائمة فاختر خصائص و سيظهر لك نظام تشغيلك

التحميل من الموقع الرسمي للبرنامج

http://www.anyburn.com/download.php

الخميس، 28 يونيو 2018

الثلاثاء، 5 يونيو 2018

تنزيل متصفح افاست Avast Secure Browser

يعد متصفح افاست احد اقوى واسرع و آمن المتصفحات حيث قامت شركة افاست الشهيرة ببرامج الحماية باطلاقه لتوفير تصفح آمن للانترنت يوقف البرمجيات الخبيثة و الصفحات المشبوهة اضافة الى سهولة استعماله و سلاسته و يحتوي على جميع ميزات الأمان التي تحتاج إليها لإيقاف البرمجيات الخبيثة، ورسائل التصيد الاحتيالي، وسرقة الهوية.

الأمان هو أفضل ما تقوم به شركة افاست لذلك قامت بتحويل متصفحها إلى جدار الدفاع الأول ضد البرمجيات الخبيثة. تمتع بالتصفح، والتسوق، وإجراء العمليات البنكية بشكل آمن، علمًا بأن كل شيء يوفره متصفح Avast قد صُمم خصيصًا للحفاظ على المعلومات الخاصة بك آمنة، والتخلص من أي شيء خطير.

للتنزيل المباشر من موقع الشركة

https://www.avast.com/ar-ww/secure-browser

الأربعاء، 9 مايو 2018

أداة لحذف الملفات نهائيا و تمنع إمكانية استرجاعها File Shredder

يُعد أمان الملفات و الصور الشخصية في الحاسبات أكثر ما يقض مضجع المستخدمين خصوصا لمن يفكر في بيع جهازه حيث أنه بالإمكان استعادة الملفات و الصورالمحذوفة حتى بعد الفورمات باستخدام برامج كثيرة مجانية و لذلك يجب على من يريد حذف ملفات و صور شخصية من جهازه أن يستخدم طريقة أخرى غير طريقة الحذف العادي و هذه أداة File Shredder المجانية توفر الحماية الكاملة بالمسح النهائي لصورك و ملفاتك ولا يمكن استرجاعها .

البرنامج صغير الحجم 2.3 ميغا بايت و مجاني تماما و آمن .

رابط التحميل من موقع الشركة

http://www.fileshredder.org/

طريقة الاستعمال سهلة فبعد تنصيب البرنامج افتح الأداة ثم اختر الملفات او المجلدات المراد حذفها من خانة Add Files أو Add Folders ثم اضغط على خانة Shred Files Now بالأسفل .

الاثنين، 7 مايو 2018

ما هي ”الشبكة المظلمة“ Dark Web وبماذا تختلف عن الشبكة العميقة Deep Web؟

ما هي ”الشبكة المظلمة“ Dark Web، وبماذا تختلف عن ”الشبكة العميقة“ Deep Web؟

18 أكتوبر 2017

منقول و كاتب الموضوع علي وديع حسن

إن كنت تقرأ هذه السطور فأنت على الأرجح متصل بشبكة الإنترنت، وفي حال لم تكن خارج حدود العالم في السنوات الماضية فعلى الأغلب أنك تمتلك فهماً ولو بسيطاً لطريقة عمل الشبكة عموماً، وماذا تعني كلمات مثل ”موقع“ و”صفحة“، وبالطبع ستعرف صديق أي شخص يريد إيجاد أي شيء: محرك البحث غوغل الذي يوصلك إلى أي مكان تريد الوصول إليه وستجد نفسك تستخدمه طوال الوقت حتى عند الرغب بالوصول للمواقع المعتادة مثل فيسبوك وتويتر.

بالطبع فغوغل يبدو كأخطبوط يستطيع أن يوصلك لأي مكان تريده، لكن هنا سنتحدث عن محيط واسع من الأماكن التي لن يفيدك غوغل أو Bing أو أي من محركات البحث في الوصول إليها.ما هي الإنترنت؟

جوابك على هذا السؤال يعتمد على مستوى معرفتك التقنية أو مدى تعمقك واهتمامك بالبحث بهذا الشأن، فالجواب سيتراوح بين مجرد ”المكان الذي أستطيع الوصول فيه إلى فيسبوك“ إلى أجوبة أكثر دقة وأكثر تخصصاً لن تكون مهمة حقاً لشرح ما أريد أن أشرحه هنا.

فما يهم أن تعرفه هو أنك الآن تقرأ هذا النص على ”الشبكة بعرض العالم“ (World Wide Web) أو اختصاراً ”الشبكة“ (Web) والتي هي جزء من الإنترنت لكنها ليست كامل الإنترنت بل يمكن القول إنها أشبه بالجزء السطحي من الإنترنت فقط، وهذا الجزء السطحي هو كل مكان يمكنك الوصول إليه ببساطة من محركات البحث دون الحاجة لبرمجيات إضافية أو أذون خاصة.

بتشبيهنا للـ”ويب“ بالجزء السطحي فالتشبيه يوحي بوجود أجزاء أخرى من الإنترنت، وهذا الأمر صحيح، فبينما السطح يعرض المواقع المعتادة مثل فيسبوك وتويتر وويكيبيديا وغيرها، فهناك جزء غير ظاهر لا يمكنك الوصول إليه هو أشبه بالبنية التحتية لما تراه امامك، مثل رسائل البريد الإلكتروني الخاصة بالمستخدمين الآخرين ومحادثات فيسبوك والمكالمات الصوتية ومكالمات الفيديو عبر عشرات خدمات التواصل المباشر مثل واتساب وفايبر وويتشات وغيرها.

وبالطبع أضف إلى ذلك المحتوى التلفزيوني المتاح فقط للأعضاء أو ملفات التخزين السحابي سواء للشركات أو الأفراد الآخرين، جميع ما ذكرته وأي شيء آخر لا تستطيع الوصول إليه من محركات البحث هو ببساطة الجزء العميق من الإنترنت أو ما يعرف باسم ”الشبكة العميقة“ (Deep Web).

يمكن فهم الأمر بشكل أوضح ربما بتشبيه الإنترنت ككل بمدينة صناعية، فالأماكن التي تستطيع الوصول لها بسهولة مثل الشوارع والمرافق العامة والحدائق وغيرها هي الـ”ويب“ مع كون جزء منها سيكلفك المال للوصول إليها مثل المقاهي والمطاعم والتي هنا هي المواقع التي تتطلب اشتراكاً أو دفهاً مالياً مثل مواقع Netflix وHulu وShowTime وغيرها.

بينما الأماكن التي لا تستطيع الوصول إليها مثل منازل الأشخاص الآخرين والملكيات الخاصة والمصانع والشركات وغيرها فهي ببساطة الشبكة العميقة (Deep Web) وفي حال لم تمتلك أذوناً خاصة فأنت لن تتمكن من الوصول إليها بالوضع العادي.

ما هي الشبكة المظلمة؟

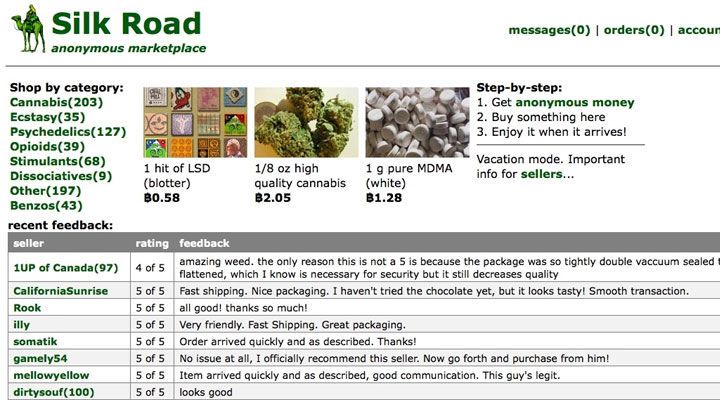

صورة من موقع ”طريق الحرير“ الشهير على الشبكة المظلمة قبل إغلاقه.

بالنسبة للكثيرين الذين سمعوا عن المواقع المخيفة لتجارة المخدرات والمنتديات الخاصة بمحبي التعذيب ربما أو حتى المقاطع الإباحية غير القانونية والمحظورة فكثيراً ما يتم استخدام مصطلح الشبكة العميقة (Deep Web) لهذه الغاية مع التأكيد على كونها كبيرة جداً وأكبر من الجزء الظاهر من الإنترنت.

ومع أن الجزء الثاني صحيح من حيث كون الشبكة العميقة أكبر بكثير من الشبكة السطحية، فالجزء الأول الخاص بكون الشبكة العميقة مكونة من مواقع خفية للأمور الإجرامية وغير القانونية مضلل نوعاً، فالمكان الذي يحتوي هذا النوع من المواقع يسمى الشبكة المظلمة (Dark Web) وعلى عكس ما يروج له من حيث الحجم الهائل، فالشبكة المظلمة صغيرة جداً ولا يمكن مقارنتها أبداً بالحجم الهائل للشبكة السطحية مثلاً.

الشبكة المظلمة في الواقع هي جزء من الشبكة العميقة، ومن هنا يأتي سوء الفهم الحول المصطلحين، فأي مكان لا تستطيع الوصول إليه باستخدام متصفح إنترنت معتاد ومحرك بحث يعد جزءاً من الشبكة العميقة.

وبالنسبة للشبكة المظلمة فالأمر واضح هنا، فإن كنت تنوي الدخول فمتصفح الإنترنت الخاص بك مثل Google Chrome أو Mozilla Firefox لن يفيدك في الأمر، واستخدام Google لن يوصلك إلى موقع على الشبكة المظلمة بل تحتاج لبرمجية خاصة معروفة باسم Tor Browser (سأشرح سبب الحاجة لها ومصدر اسمها في الفقرة التالية) لتتمكن من الوصول إلى تلك المواقع التي تأتي بشكل مختلف عما اعتدته، فهي لا تأتي بلواحق مثل .com و.net و.org بل تنتهي بلاحقة .onion وبدلاً من كون اسم الموقع هو عنوانه، فالعنوان يأتي على شكل رمز من 16 رمزاً يبدو عشوائياً تماماً.

ما المميز إذاً في الشبكة المظلمة لتكون مكاناً يقصده البعض بدلاً من الويب المعتاد؟

لا أحد سيكلف نفسه عناء الاتصال الأبطئ من المعتاد واستخدام برمجيات إضافية للوصول لما هو متاح دون هذا العناء.

الجواب ببساطة هو التخفي، ففي حال كنت على الإنترنت المعتاد ببساطة أنت مكشوف للعديد من الجهات، فمزود الخدمة يعرف تماماً أي مواقع تستخدم والوقت الذي تقضيه متصلاً، والمواقع بحد ذاتها تمتلك الوصول إلى موقعك الجغرافي التقريبي وكثيراً ما تتبع المواقع الأخرى التي تتصفحها ونوع الجهاز الذي تتصفح منه وإصدار النظام والمتصفح المستخدم.

هذه الأمور ليست حالات خاصة، بل هي الحالة المعتادة، ففي أي وقت تتصفح فيه الإنترنت هناك الكثير من الأطراف التي تمتلك الوصول لبعض معلوماتك الأساسية ونظرياً يمكنها تتبعك حتى.

لكن في الجانب المظلم (من الويب وليس من عالم Star Wars) الأمور مختلفة، ومعلوماتك الأساسية غالباً محمية، وتتبع نشاطك الإلكتروني من قبل مزود الخدمة مثلاً أو من قبل الحكومة أمر شبه مستحيل، كما أن معرفة المواقع بمعلوماتك أمر مستبعد إلى حد بعيد، لذا بالنسبة لمحبي الخصوصية أو المرغمين عليها (كممارسي النشاطات غير الشرعية) فالشبكة المظلمة هي المكان الأفضل للتخفي بعيداً عن أعين المراقبين.

بالطبع، فمستوى الأمان العالي للاتصالات المستخدمة للوصول للشبكة المظلمة لا يأتي من الفراغ، بل له أسباب سأشرحها في الفقرة التالية.

كيف تعمل الشبكة المظلمة؟

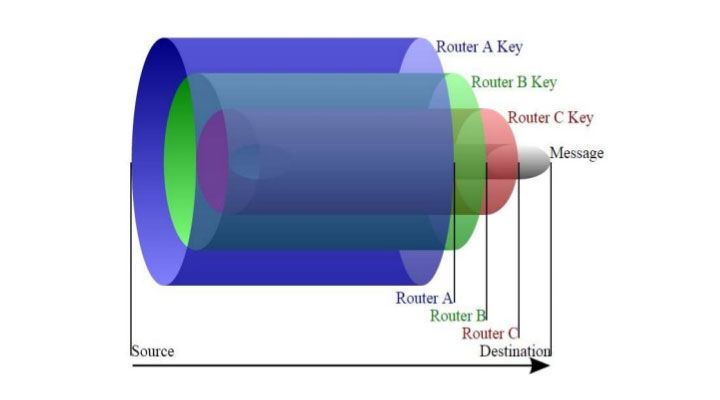

طبقة فوق طبقة فوق طبقة.. تماماً كما البصلة.

كما معظم التقنيات الحديثة، بدأت التقنية المستخدمة في الشبكة المظلمة من الولايات المتحدة الأمريكية ومن مشروع حكومي أصلاً، فالغاية كانت إيجاد وسيلة آمنة تماماً لاتصالات الاستخبارات الأمريكية في منتصف التسعينيات، وعلى مدار 7 سنوات لاحقة تم تطوير تقنية باسم ”التوجيه البصلي“ (The Onion Routing) في مختبرات الأبحاث البحرية للولايات المتحدة (United States Naval Research Laboratory) ومن ثم من قبل وكالة مشاريع الدفاع البحثية المتقدمة (Defense Advanced Research Projects Agency) المعروفة اختصاراً بـDARPA. ما تم تطويره حينها كان أمراً أساسياً سواء للشبكة المظلمة بحد ذاتها أو حتى لتقنية Torrent لتحميل الملفات ومشاركتها.

مبدأ تقنية ”التوجيه البصلي“ بسيط إلى حد بعيد، فهو يعتمد على إرسال المعلومات مغلفة بعدة طبقات مختلفة من الحماية بحيث أن الطبقات المتتالية تشبه الطبقات المتعددة للبصلة (ومن هنا يأتي أصل التسمية) بحيث أن المعلومات لا ترسل بشكل مباشر من المرسل إلى المستقبل، بل يتم إعادة توجيهها عدة مرات عبر مجموعة من المحطات التالية بحيث أن المرسل هو الوحيد الذي يعرف المستقبل النهائي وكل من المحطات في المنتصف تعرف المحطة السابقة والتالية فقط مما يضمن أن المرسل الأصلي لا يمكن تعقبه بسهولة.

لتبسيط المفهوم يمكن تخيل الأمر كطرد بريدي مغلف بعدة أغلفة متتالية (طبقات متعددة كما البصلة) ولنفرض أن الطرد سيتم إرساله من دمشق ويراد إيصاله إلى القاهرة في النهاية.

بدلاً من إرسال الطرد مباشرة يتم إرساله إلى نيويورك أولاً حيث يزال أول غلاف ويكون الغلاف الذي تحته يقتضي إرساله إلى بغداد وهناك يفتح هذا الغلاف أيضاً ليتم إرساله مجدداً إلى الجزائر فالخرطوم فمجموعة أخرى من المدن مثلاً ليصل أخيراً إلى القاهرة.

هذه الطريقة تعني أن أي شخص يعترض ما هو مرسل خلال طريقه لن يستطيع معرفة المصدر الأصلي أو الوجهة النهائية له مما يعني أن المعلومات تبقى آمنة إلى حد بعيد وأكثر بكثير من الأساليب التقليدية للحماية.

بالطبع فهذا النوع من الحماية لا يأتي دون آثاره الجانبية، فاستخدام حماية كهذه يعني بطئاً أكبر بكثير في الاستجابة من الموقع المطلوب، فمهما كانت سرعة الاتصال كبيرة سيكون هناك تأخير لا مفر منه نتيجة مرور المعلومات بالعديد من المحطات ريثما تصل للهدف النهائي.

كما أن هذه المحطات ليست مخدمات في الواقع، بل هي أجهزة حواسيب أو هواتف الأشخاص الآخرين المتصلين ضمن الشبكة، أي أنه عند اتصالك بشبكة تعتمد التوجيه البصلي فأنت تمرر معلوماتك عبر أجهزة مستخدمين آخرين لتمويهها، ومعلومات المستخدمين الآخرين تمر بحاسوبك أو هاتفك أيضاً لتمويهها وإعادة توجيهها.

كيف تصل إلى الشبكة المظلمة؟

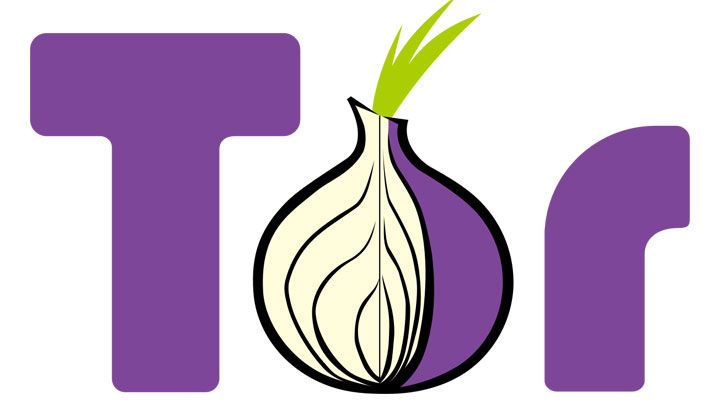

شعار متصفح Tor Browser

الوصول إلى الشبكة المظلمة ليس صعباً حقاً وهو متاح لأي شخص يمتلك اتصالاً مستقراً (ويفضل أن يكون سريعاً) إلى الإنترنت بالإضافة لحاسوب أو هاتف ذكي يستخدم نظام Android (حالياً الأمر غير متاح لنظام iOS الموجود على هواتف iPhone وأجهزة iPad اللوحية) بسبب التقييد الكبير الذي يفرضه النظام على عمل التطبيقات حالياً، لكن على العموم فالاتصال بالشبكة لا يتطلب أي عتاد إضافي سوى حاسوب أو هاتف ذكي فقط.

من الناحية البرمجية، لا يمكن استخدام المتصفح المعتاد للوصول للشبكة المظلمة، بل يجب تثبيت برمجية خاصة سواء كانت متصفح Tor للحواسيب، أو تطبيقي Orbot وOrfox لنظام Android حيث أن أحدهما يؤمن الاتصال بالشبكة فيما أن الآخر هو إصدار معدل من متصفح Mozilla Firefox يستطيع الوصول إلى الشبكة بروابطها الغير معتادة.

أخيراً يجب أن يكون لديك رابط للموقع الذي ترغب بالوصول إليه، فعلى عكس الشبكة السطحية، هنا لا يوجد محرك بحث يفهرس جميع ما هو موجود على الشبكة، بل يجب أن تعرف رابط الموقع الذي تنوي الدخول إليه، والذي يتكون من 16 محرفاً متبوعة بلاحقة .onion.

على الشبكة يوجد عدة مواقع ”فهرست“ هي أقرب ما يمكن الوصول إليه بشأن البحث، حيث تقوم هذه المواقع بجدولة أجزاء من المحتوى الموجود وعرضها على شكل قوائم مع وجود بيزة للبحث عن أسماء المواقع وليس محتواها بالطبع.

هذه المواقع توفر عادة أجزاء صغيرة نسبياً من الحجم الكلي للشبكة المظلمة، مما يعني أن العدد الكلي للمواقع غير معروف حقاً لكن في الوقت الحالي يتوقع أنه يقارب 70,000 موقع تقريباً مقارنة بأكثر من مليار موقع على الشبكة السطحية (تم تحقيق هذا العدد منذ عام 2014 لذا فالعدد الحالي على الأرجح أكبر).

ما الذي من الممكن أن تجده ضمن مواقع الشبكة المظلمة؟

بالنسبة للشبكة السطحية فالمعلومات والتواصل الاجتماعي هي المسيطر الأساسي على المحتوى، وهذا الأمر يجعل معظم المواقع وبالأخص المواقع الكبرى مجانية للاستخدام، فهي إما تعتمد على الإعلانات الموجهة أو جمع المعلومات الشخصية لتحسين جودة الإعلانات ودقة توجيهها (مثل كل من غوغل وفيسبوك) أو أنها مدعومة من جهات غير ربحية كما حالة ويكيبيديا.

لكن أساليب الربح هذه ليست فعالة حقاً في الشبكة المظلمة، فنقص المعلومات والأمان العالي لبيانات المستخدم تعني أن الإعلانات في حال وجودها ستكون عامة جداً وبالتالي غير مربحة كفاية، كما أن عدد المستخدمين صغير أصلاً بحيث لا تكون الإعلانات كافية لتمويل أي موقع.

على أي حال، فغياب الطرق الأكثر انتشاراً لجني المال غير المباشر يعني أن الأسلوب المباشر هو الوحيد المتاح لهذه المواقع، مما يجعل وجود مواقع مجانية أمراً نادراً جداً، فمعظم المواقع ستجد طريقة ما لجني المال من زوارها أياً كان نوعها، وهنا سنحاول ذكر أهم أنواع المواقع الموجودة على الشبكة المظلمة:

– الأسواق السوداء:

مع الأمان العالي للاتصال الخاص بالشبكة المظلمة، تزول المخاوف المعتادة الخاصة بالمراقبة الحكومية، فلا أحد يستطيع معرفتك هنا (أو أن الأمر ليس بنفس السهولة على الشبكة السطحية على الأقل) مما يجعل البضائع غير القانونية عادة تجد مكانها في مواقع الأسواق السوداء مع كون أشهرها موق Silk Road (طريق الحرير) الذي نجح مكتب التحقيقات الفدرالي الأمريكي بإيقافه.

على أي حال، فالسلعة الأكثر رواجاً هي المخدرات بأنواعها، بداية من الأمور البسيطة والمتوافرة هادة مثل الماريوانا (الحشيش) وصولاً إلى المخدرات القوية مثل الكوكايين والـLSD وحتى العقاقير الطبية المساء استخدامها وبالأخص تلك المعتمدة على المواد المشتقة من الأفيون.

لكن المخدرات ليست الوحيدة التي من الممكن شراؤها، فوفقاً للمتاجر الموجودة من الممكن شراء الأسلحة بأنواعها من السكاكين حتى البنادق الآلية والأسلحة الثقيلة أحياناً، كما توجد بعض المتاجر التي تعرض شراء أعضاء بشرية أو حتى خدمات القاتلين المأجورين والجماعات التخريبية، لكن مصداقيتها مشكوك بأمرها وهناك احتمال كبير بكونها مجرد خدع فقط.

– الشبكات الروبوتية:

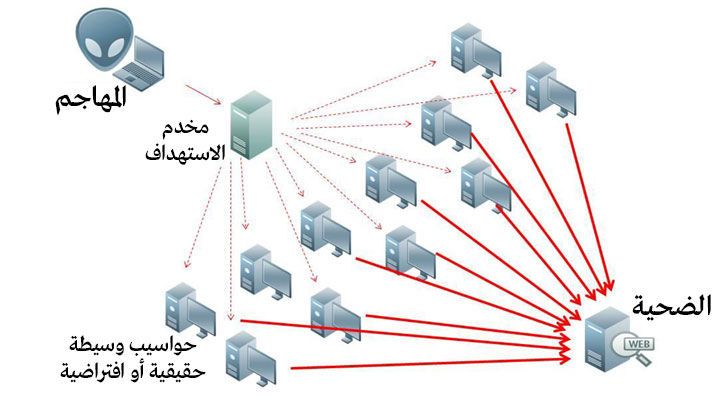

شرح مبسط لهجمات رفض الخدمة

الشبكات الروبوتية أو Botnets هي عبار عن مخدمات صغيرة نسبياً لكن مزودة ببرمجيات خاصة تسمح لها بالتصرف بشكل مماثل لبعضها البعض ببرمجة بسيطة فقط.

هذه الخدمات عادة ما تكون مأجورة وتستخدم لغايات عديدة تتراوح من إرسال البريد الاحتيالي (Spam mail) حتى هجمات رفض الخدمة (Denial of Service Attacks) التي تعتمد على طلب الوصول إلى موقع أو مخدم ما لعدد كبير من المرات بحيث يتم إرهاق موارد المخدم التي تحاول إرسال ملفات الموقع لعدد كبير من العناوين في وقت واحد، وغالباً ما يؤدي الأمر إلى إغراقها بهذه الطلبات المزيفة بحيث لا يستطيع المستخدمون العاديون الوصول إلى المحتوى.

هذه الخدمات باتت أقل أهمية حالياً مع اعتماد الكثير من المواقع على خدمات حماية تسمح بمنع هذه الهجمات، وهذا عن طريق فرض مرحلة سابقة للدخول للموقع يطلب فيها كتابة أحرف ظاهرة في صورة (أو ما يعرف باسم Captcha) مما يجعل هذه الهجمات محدودة الفعالية على المواقع الكبيرة والمصانة بشكل جيد، بينما تبقى معظم المواقع الصغيرة أو التي لا يتم تحديث برمجياتها بشكل منتظم عرضة لهذه الهجمات الخبيثة.

– الاحتيال المالي:

عادة ما تتضمن هذه المواقع أرقام حسابات بنكية وبطاقات إئتمانية مسروقة بعمليات الاختراق، بحيث يتم بيع هذه الحسابات بأسعار أقل نسبياً من الرصيد المتوافر فيها وفي بلدان غير بلدانها الأصلية لجعل تتبع من يقوم بالسرقة ومن يصرف المال أصعب من المعتاد، فكون عملية الشراء تتم عبر الشبكة المظلمة فلا يمكن تتبع السارق الأصلي، وكون معظم عمليات البيع تتم لأشخاص خارج البلاد الأصلية للحسابات فتتبع المال يصبح أصعب كونه يتطلب تعاوناً مشتركاً بين البلدان.

– خدمات المحافظ الخاصة بالعملات الإلكترونية:

مع كون التركيز الأساسي للشبكة المظلمة هو الحفاظ على معلومات المستخدمين، فخدمات الدفع المعتاد غير مناسبة هنا كونها قابلة للتتبع من قبل الجهات الخارجية، لذا فالعملات الإلكترونية هي السبيل الأساسي للتعاملات المالية.

في حال لم تكن تعرف ما هي العملات الإلكترونية، فهي عبارة عن عملات افتراضية لا وجود لها على أرض الواقع ولا توجد هيئات ناظمة لها بل تعتمد بالكامل على الإنترنت وتعتمد قيمتها بالدرجة الأولى على العرض والطلب، مع كونها على عكس العملات التقليدية غير مدعومة بثروة أو قوة اقتصادية أو وعود حكومية.

أشهر العملات الإلكترونية هي البيتكوين Bitcoin التي تبلغ قيمتها حالياً أكثر من 5000 دولار للعملة الواحدة، لكن معظم العملات الأخرى رخيصة للغاية.

على أي حال فأسعار هذه العملات غير مستقرة أبداً ومن الممكن أن تنخفض أو ترتفع في أي وقت دون سابق إنذار مما يجعل شراءها مخاطرة إلى حد بعيد وأشبه بالمقامرة، حتى في حال الرغبة بالاستثمار بعيد الأمد فيها.

فبين لحظة كتابة هذه السطور ولحظة نشر المقال كاملاً تغيرت قيمة Bitcoin مثلاً بحوالي 200 دولار أمريكي، وعند قراءتك له فالسعر سيكون مختلفاً على الأرجح.

– مجموعات الإختراق المأجورة:

المخترقون (Hackers) ينقسمون إلى مجموعات عديدة تبعاً لغاياتهم، فمنهم من يحاول تحقيق الكسب المادي بنشر البرمجيات الخبيثة أو اختراق حسابات بنكية ومعلومات بطاقات الائتمان، أو باستخدام برمجيات الرهينة (Ransom-ware) أو يقومون بالاختراق لأسباب عقائدية أو انتقامية حتى، لكن بعضهم ببساطة يعملون كمرتزقة مأجورين يقومون بأعمالهم حسب الطلب ليلبوا رغبات الزبائن.

ومع أن العديد من المجموعات تقوم بهذه الأعمال، فكثيراً ما ينتهي الأمر باستغلال المخترقين لجهل الزبائن ويتحول الأمر إلى مجرد عملية احتيال لا يمكن تتبع من قام بها بدلاً من تنفيذ العمل.

– غسيل الأموال:

واحدة من كثر النشاطات الإجرامية التي تتم بالخفاء هي ما يعرف بغسيل الأموال، هذه العملية تتضمن تمويه مصدر المال الأصلي بحيث يبدو وكأنه أتى من مصدر شرعي او من مصدر غير معروف على الأقل لقطع صلته بالنشاط الإجرامي الذي أدى له، فالأموال المجنية من النشاطات الخاصة بالجريمة المنظمة كالإختلاس وتجارة المخدرات وغيرها عادة ما تتطلب ”غسلها“ قبل التمكن من استخدامها، والشبكة المظلمة مكان ممتاز لهذه الغاية.

واحد من الأساليب الأكثر انتشاراً هو تحويل الأموال إلى إحدى العملات الإلكترونية أولاً، ومن ثم شراء رصيد خاصة بإحدى الألعاب الشهيرة مثل World of Warcraft على سبيل المثال لا الحصر، واستعادة المال الأصلي ببيع هذا الرصيد مجدداً، وبهذه الطريقة يمكن إخفاء المصدر الأصلي للمال إلى حد بعيد وإعادة استخدامه من قبل المجرمين دون خوف من ربطه بنشاطاتهم السابقة.

– المنتديات ومواقع النقاشات:

على الشبكة السطحية كانت المنتديات واحدة من أكثر أساليب التواصل سابقاً إلى أن أتت شبكات التواصل الاجتماعي الحديثة وألغت وجودها بشكل شبه كامل حالياً، لكن الأمر مختلف على الشبكة المظلمة حيث لا تزال المنتديات أمراً منتشراً بالأخص للمهووسين بالأمان أو حتى للراغبين بالحديث الآمن عن مواضيع محظورة مثل السلاح والأفكار المتطرفة وحتى الأمور الجنسية الممنوعة كالجنس مع الأطفال أو الاغتصاب أو الجرائم الأخرى.

ومع أن معظم المنتديات بريئة النوايا حسب الخبراء، فهناك عدد كبير من تلك المخصصة لأمور محظورة أو لغايات سيئة.

– خدمات البريد الإلكتروني:

على الرغم من أن البريد الإلكتروني المعتاد يتضمن معظم الميزات التي قد تخطر ببال المستخدم، فهم يبقى أقل ميزات في بعض المجالات فهو عرضة للرقابة من قبل السلطات أو من مزود الخدمة حتى، كما أن البريد المرسل لا يمكن حذفه من المستقبل.

ومن هنا تأتي أهمية البريد الإلكتروني الخاص بالشبكة المظلمة والذي ينقسم إلى بريد إلكتروني معتاد قابل للتواصل مع الخدمات الأخرى مثل Gmail وOutlook مثلاً، وبريد إلكتروني مغلق لا يتواصل إلا مع أعضاء نفس الشبكة ويقدم ميزات إضافية مثل الرسائل التي تقوم بحذف نفسها بعد وقت من استلامها او بعد قراءتها مباشرة.

لكن مع صعود خدمات التواصل المشفر مثل Telegram الذي يوفر ميزات مشابهة، فقد واجهت هذه الخدمات انحداراً في الإقبال على استخدامها.

– مواقع الخداع والاختيال:

نظراً لسمعة الشبكة المظلمة بكونها مملوءة بالجريمة ويمكن شراء أي شيء منها، فهناك العديد من المواقع التي تستغل هذه السمعة لصنع واجهات متاجر وهمية تسمح للمستخدمين بطلب العديد من المنتجات والخدمات، لكنها لا تقوم بإيصالها أو توفيرها بل تأخذ الأجر فقط، ومع كون التعاملات بالعملات الرقمية غير قابلة للتراجع عنها، فالمستخدمون سيجدون أنفسهم في دائرة الاحتيال بدون أن يستطيعوا التصرف حيال الأمر.

– خدمات الوساطة:

مع كون التعامل على الشبكة المظلمة كثيراً ما يتضمن سلعاً غير شرعية ويتم بعملات إلكترونية مع تعاملات غير قابلة للتراجع عنها، فمن الشائع استخدام خدمة وساطة مالية تقوم بأخذ المال من الزبائن ولا توصله إلى البائعين حتى تسليم السلعة لتجنب الاحتيال عادة.

لكن كون هذه الخدمات تهدف لمنع الاحتيال لا يمنع أن الكثير منها هي مواقع احتيال بحد ذاتها وتستغل ثقة المستخدمين لتجريدهم من أموالهم.

ومع أخذ هذا الأمر بعين الاعتبار، فأي تعامل مالي على الشبكة المظلمة محفوف بالخطر دائماً، وهناك احتمال لا يمكن التقليل منه بأن عملية الشراء لن تكتمل وأن المال سيختفي للأبد.

– الفئات المتطرفة والمنبوذة:

في الشبكة المظلمة لا وجود للحظر، والرقابة أمر شبه مستحيل كذلك، لذا فالعديد من الجماعات المنبوذة لا تجد أمامها سوى الشبكة المظلمة للاستمرار بنشاطاتها وحتى التنسيق بين أعضائها، فالشبكة تتضمن مواقع يعتقد انها تابعة لجماعات مثل الدولة الإسلامية ومنظمة (Ku Klux Klan) العنصرية بالإضافة لعدد كبير من الجماعات المتطرفة الأخرى؛ وبالأخص اليمين المتطرف والنازيين الجدد.

– المحتوى غير المعروف:

معظم مواقع الشبكة المظلمة لا تزال جديدة جداً حالياً، ومع غياب وجود محرك بحث يستطيع أرشفة المواقع وكون معظمها تتطلب دفع المال للوصول للمحتوى الموجود ضمنها؛ لا يمكن التأكد من المحتوى الموجود ضمنها ومدى موثوقيته ومطابقته للوصف، لذا فعدد المواقع الكلية ومحتوى جزء كبير منها غير معروف في الواقع.

أسطورة ”شبكة ماريانا“ (Mariana Trench)

واحدة من أكبر الأساطير المتعلقة بالشبكة المظلمة هي أسطورة ”شبكة ماريانا“ (التي تستمد اسمها من خندق عميق في المحيط الأطلسي يحمل نفس الاسم) التي تتفق مختلف إصدارات الأسطورة على أنها جزء حصري جداً من الإنترنت غير متاح للعامة ويتضمن أهم الأسرار البشرية وغير البشرية حتى.

من هنا تتفرع الأساطير وتختلف تبعاً للمصابين بجنون الارتياب ومخترعي نظريات المؤامرة، فالبعض يقول أنها مقر ذكاء صنعي يتحكم بكامل الإنترنت دون معرفة أحد، فيما يقول آخرون أنها مكان خاص للمتنورين (Illuminati) يمارسون منه هيمنتهم العالمية.

في الواقع عدد الجماعات التي يدعى أنها تسيطر على هذه الشبكة محدود فقط بعدد أصحاب نظريات المؤامرة.

حسب من يطرح من نظرية المؤامرة فهذه الشبكة محكومة من قبل الماسونيين أو اليهود أو حتى الزواحف الفضائية أو ”كائنات البعد الرابع“، وبالطبع فهي وفق المزاعم مكان لأسرار مهمة تتنوع كذلك حسب مروجي النظرية، فالأمر يتراوح من موقع أطلنطس الغارقة إلى مستندات الفاتيكان السرة أو سجلات الماسونية أو النظرية التي تفسر كل شيء في الكون، أو حتى موعد القيامة بالنسبة لبعض المؤمنين.

من الشرح السابق على الأرجح أنك عرقت مسبقاً ما سأكتبه هنا، بالطبع فهذه ”الشبكة“ ليست مجرد أسطورة دون أي دليل، ونظرة سريعة إلى الأمر كافية لإدراك كمية الهراء الموجود في أي من الإصدارات المتعددة للنظريات حول هذا المكان، فكما نعلم جميعاً، الزواحف الفضائية تدير البيت الأبيض والحكومات العالمية ولا حاجة لها بشبكة خفية. (تنويه ضروري للأسف: هذا مجرد دعابة في حال كنت تظن أن هناك زواحف فضائية تحكم الأرض فربما هذا المقال ليس مناسباً لك).

هل الدخول للشبكة المظلمة فكرة جيدة؟

بالنسبة للاستخدامات القانونية، فكل ما هو موجود في الشبكة المظلمة موجود خارجها، ولا يوجد داعٍ للدخول إليها أصلاً، وبالنسبة للاستخدامات الأخرى غير القانونية وبالأخص المحتوى المحظور، فالمخاطرة موجودة بالطبع من ناحية وجود المحتالين في كل مكان على الشبكة، كما أن المحتوى كثيراً ما يكون موبوءًا بالبرمجيات الخبيثة والفيروسات المتنوعة مما يجعل الأمر لا يوازي المخاطرة أصلاً.

من المهم ذكر أن الأساطير المتداولة عن الشبكة المظلمة غالباً ما تكون غير صحيحة، فدخولك إلى هناك غالباً لن يتسبب لك بمشاكل قانونية (إلا في حال كنت تقوم بممارسات غير قانونية هناك وتم كشفك) كما أن حاسوبك لن يمتلئ بالبرمجيات الخبيثة بمجرد دخولك، بل أن الأمر يعتم على المحتوى الذي تتصفحه وتحمله وفي حال كان موبوءًا، والأهم من كل ما سبق هو أن البضائع غير الشرعية والمحتوى المحظور لن يكون متاحاً أمامك في كل مكان، بل أن إيجاده صعب إلى حد بعيد والمصداقية بحدها الأدنى، والأهم أن إيجاد محتوىً مجاني هو أمر شبه مستحيل.

على أي حال، إذا قررت القيام بالأمر على أية حال، فمن المهم أن تجهز نفسك مسبقاً وتمتلك معرفة جيدة بأساسيات الشبكات على الأقل، والخيار الأفضل للأمان ربما هو عدم الدخول مباشرة من حاسوبك أو هاتفك، بل استخدام نظام افتراضي (نظام ضمن نظام يتم تشغيله باستخدام بعض البرامج مثل VMWare Workstation) بحيث تبقي نفسك بأمان في حال تعرضت لبرمجية خبيثة أو محاولة اختراق أو غيرها.

في النهاية، على عكس معظم الشائعات وحتى ما يوحي به قسم أنواع المواقع على الشبكة المظلمة، فهي ليست ”مثيرة“ حقاً أو شديدة الجاذبية، بل أنها بمعظمها مملة إلى حد بعيد، وفي حال لم تكن ترغب بصرف مالك للوصول إلى بعض المواقع وتعرض نفسك لخطر النصب والاحتيال، فالعثور على محتوى مثير للاهتمام سيكون مهمة ليس بالسهلة أبداً، ”اسأل مجرب“..

الاشتراك في:

الرسائل (Atom)